🔐 Pentesterler için Not Almanın Önemi

Pentest süreci boyunca yüzlerce farklı test, komut, çıktı ve bulgu elde edilir.

Bu bilgilerin unutulmaması, doğru şekilde raporlanması ve gerektiğinde tekrar kullanılabilmesi için

not almak kritik öneme sahiptir.

Çoğu pentesterin en az bir kere yaşadığı senaryo şudur: günlerce uğraştığın bir sistemde

bulduğun açığı rapora koymayı unutursun ya da aynı komutu 3 kere tekrar denersin çünkü ilk çıktıyı kaydetmemişsindir.

İşte bu noktada düzenli not tutmanın önemi ortaya çıkar.

İyi not tutan pentester, sürecini kontrollü ve profesyonel yönetir. Not almayan ise panik yaşar, "hangi payload çalışmıştı ya?" veya "şu portu taramış mıydım?" diye kendi kendini yıpratır.

İşte bu yüzden bu blogda pentest esnasında hangi araçlarla, hangi yöntemlerle, nasıl ve niye not tutmalı olduğumuzu size anlatıcağım.

2. Not Tutmanın Önemi

"En zeki insan bile, binlerce bilgiyi hafızasında mükemmel bir şekilde tutamaz."

Bu söz, özellikle sızma testlerinde çok daha anlam kazanır. Çünkü bir test sürecinde yüzlerce potansiyel zafiyet, binlerce satır çıktı ve onlarca farklı IP adresiyle uğraşmak zorunda kalırsınız. Bu yoğun bilgi akışı içerisinde not tutmak, yalnızca süreci düzenli hale getirmek için değil, aynı zamanda testin başarısını garanti altına almak için kritik öneme sahiptir. Not almak, dağınık bilgilerin sistemli bir şekilde kaydedilmesini ve gerektiğinde hızlıca geri dönülmesini mümkün kılar.

İnsan hafıza sınırlı olması, not tutmayı vazgeçilmez hale getirir. Testin başında keşfettiğiniz bir zafiyeti, testin ilerleyen aşamalarında unutmanız veya detaylarını karıştırmanız oldukça olasıdır. Bu noktada notlar, hafıza boşluklarını doldurarak bilginin kaybolmasının önüne geçer. Nitekim Scientific American'da yayımlanan "Why Writing by Hand Is Better for Memory and Learning" başlıklı makalede de belirtildiği üzere, bilgiyi yazmak veya dijital ortamda düzenlemek beynin bilgiyi daha kalıcı şekilde işlemesine yardımcı olur. Bu, özellikle karmaşık ilişkilerin bulunduğu sızma testlerinde kritik bir avantaj sağlar.

Not tutmanın bir diğer önemli faydası ise raporlama sürecinde ortaya çıkar. Testin sonunda hazırlayacağınız raporun omurgasını, süreç boyunca aldığınız notlar oluşturur. Düzenli tutulmuş notlar sayesinde bulgular, kanıtlar ve öneriler hazır bir şekilde elinizin altında olur. Böylece raporlama aşaması hem daha hızlı hem de daha kaliteli hale gelir. Eksiksiz ve sistemli notlar, müşteri veya kurum nezdinde raporun güvenilirliğini artırır ve profesyonel bir izlenim bırakır.

Son olarak, notların tekrar kullanılabilirliği ve güvenlik açısından sağladığı faydalar göz ardı edilemez. Daha önce karşılaştığınız zafiyetler, kullandığınız etkili komutlar veya geliştirdiğiniz özel senaryolar, notlarınıza kaydedildiğinde sonraki projelerde değerli bir referans haline gelir. Bu durum hem verimliliğinizi artırır hem de test süreçlerini stresli bir deneyimden çıkarır.

3. Hangi Bilgiler Not Edilmeli?

Not tutarken her şeyi kaydetmeye çalışmak yerine, kritik ve anlamlı bilgileri ayıklamak önemlidir. İşte mutlaka not almanız gerekenler:

- Hedef Bilgileri: Teste başladığınızda hedefin temel bilgilerini (IP adresleri, alan adları, hedef kurumun adı, testin kapsamı) mutlaka not edin.

- Keşif (Recon) Bilgileri: Hedefle ilgili toplanan tüm bilgileri (alt alan adları, açık portlar, çalışan servisler, versiyon bilgileri, çalışan sistemlerin işletim sistemleri) kaydedin.

- Kullanılan Araçlar ve Komutlar: Hangi aracı (Nmap, Nessus, Metasploit, vb.) hangi parametrelerle çalıştırdığınızı yazın.

Örneğin;

nmap -sV -p- -T4 --script=http-title -oA nmap_scan 192.168.1.1. - Çıktılar ve Loglar: Bir komutun veya aracın çıktısını doğrudan notlarınıza yapıştırın. Bu, daha sonra bulgularınızı doğrulamanız için kesin kanıtlar sağlar.

- Rapor İçin Kritik Notlar: Bir zafiyet bulduğunuzda, onu nasıl sömürdüğünüzü, bulgunun risk seviyesini, ilgili ekran görüntülerini ve olası çözüm önerilerini detaylı bir şekilde not alın.

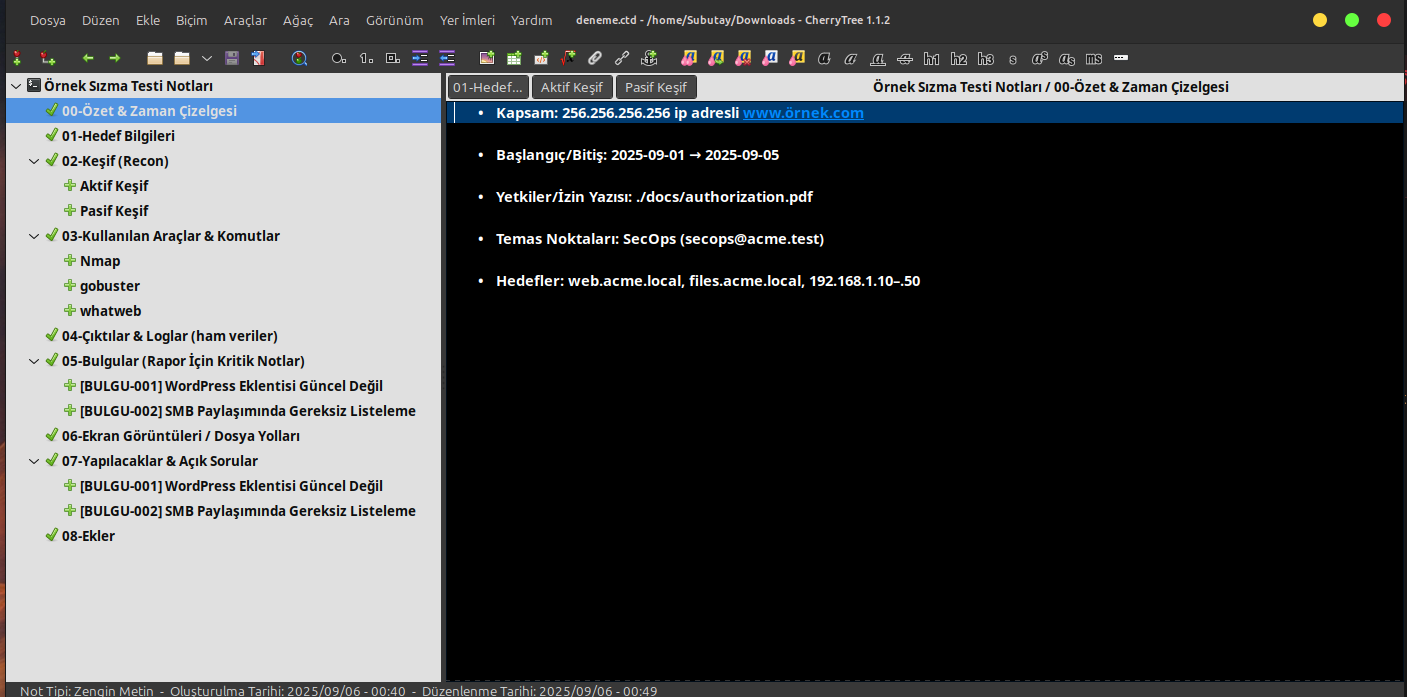

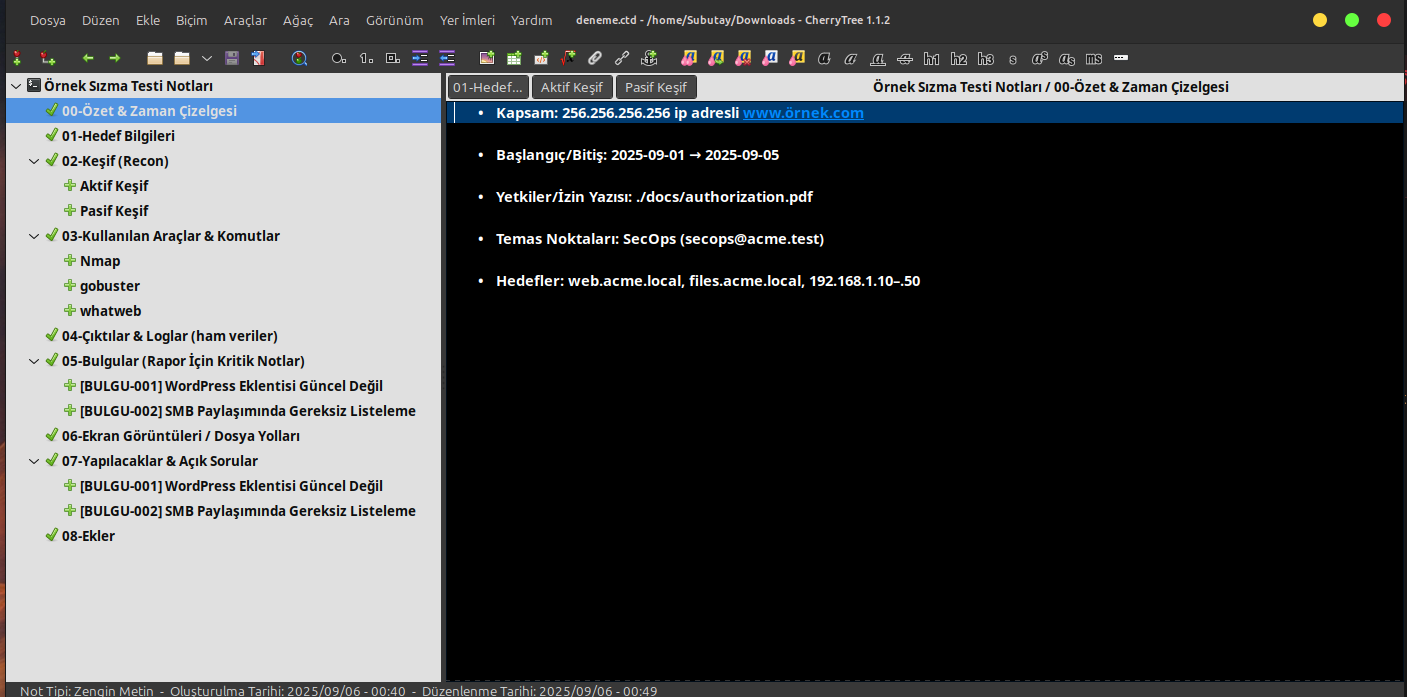

Bu sizler için oluşturduğum 2 örnek

4. Not Tutma Yöntemlerinin ve Araçlarının Karşılaştırması: CherryTree ve Logseq

Not tutma araçları, sızma testleri için özel olarak tasarlanmamış olsa da, doğru aracı seçmek süreci büyük ölçüde kolaylaştırabilir. CherryTree ve Logseq bu konuda popüler seçeneklerdir. Sizler için önce iki farklı yaklaşımı anlattım sonra da bu iki programı karşılaştırdım.

Web uygulaması güvenlik testi (WAS pentest) yaparken not alma ihtiyacı genellikle bulguların teknik detayları, açıklama adımları, PoC kodları ve yeniden üretme talimatları etrafında yoğunlaşır; bu bağlamda CherryTree, hiyerarşik yapısı ve zengin metin desteği sayesinde çok kullanışlıdır. CherryTree ile her hedef uygulama, her endpoint veya her bulgu için ayrı bir düğüm (node) oluşturabilir, içine kod blokları, ekran görüntü notları ve tablolar ekleyebilirsiniz; böylece bir bulgunun tüm teknik ayrıntılarını tek bir yerde, düzenli ve hızlı erişilebilir biçimde tutmak mümkün olur. Masaüstü odaklı bir araç olarak CherryTree, ağır metin formatlama, detaylı alt başlıklar ve hızlı kopyala-yapıştır için uygundur; eğer işiniz ağırlıklı olarak laboratuvar ortamında veya tek cihaz/masaüstü üzerinde geçiyorsa, mobil senkronizasyonun eksikliği genellikle sorun yaratmaz ve basit, az katmanlı bir iş akışı sağlar.

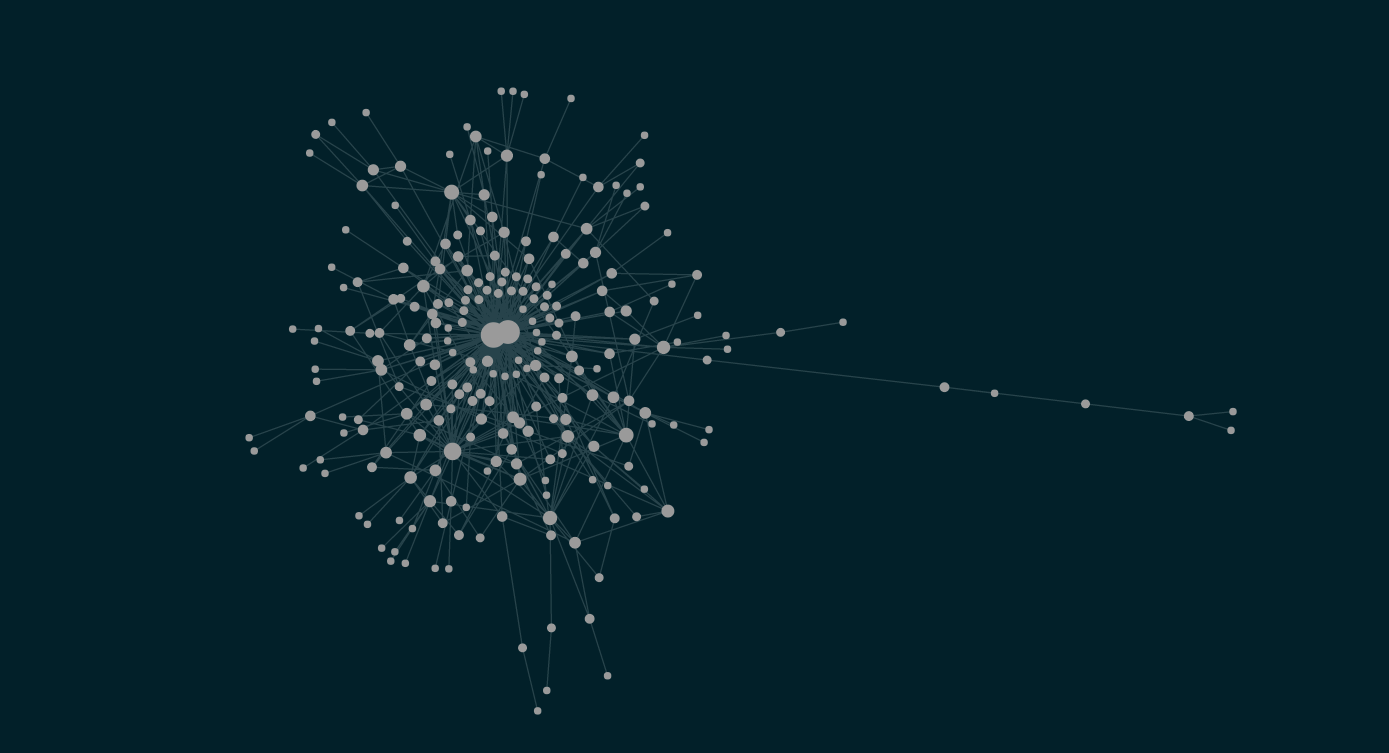

Öte yandan geniş kapsamlı bir penetrasyon testi (web + network + host + altyapı) yürütüyorsanız, bulgular arasındaki ilişkileri, zafiyetlerin birbirini nasıl tetiklediğini ve keşif çıktılarının ilerleyen aşamalardaki etkisini takip etmek önem kazanır; bu noktada Logseq'in bağlantı odaklı yapısı büyük avantaj sağlar. Logseq, sayfalar arası çift yönlü bağlantılar (backlink) ve ağ grafiği görselleştirmesiyle farklı sistemler, servisler ve keşif notları arasındaki bağıntıları net bir şekilde ortaya koyar; örneğin bir web zafiyetinin aynı zamanda ağ topolojisinde hangi sunucuya etki ettiğini veya belirli bir credential sızıntısının hangi hostlara yayıldığını kolayca gösterebilirsiniz. Ayrıca Logseq'in açık kaynak olması, not veritabanınızı gerektiğinde scriptlerle işleyebilme, eklentilerle otomasyon ekleyebilme veya kurum içi özel araçlarla entegre edebilme gibi esneklikler sunar; bu, kurum politikaları veya veri sahipliği endişeleri olan güvenlik ekipleri için önemli bir artıdır.

🍒 CherryTree: Klasikçi Pentesterlerin Gözdesi

CherryTree, hiyerarşik yapıda not tutmaya yarayan açık kaynaklı bir araçtır. Daha çok "klasik düzen" seven, notlarını tek bir yerde toplamak isteyenler için biçilmiş kaftandır. Şöyle düşün: bilgisayarındaki dosya yapısına benzer şekilde, notlarını klasör ve alt klasörler (node) içinde saklarsın.

⚙️ CherryTree Özellikleri

- 📂 Ağaç yapısı: Her proje için bir klasör, her bulgu için alt klasör açabilirsin.

- 📝 Zengin metin desteği: Renk, tablo, link… rapor hazırlarken işine yarar.

- 💻 Kod blokları: Python, Bash, PowerShell gibi diller için syntax highlighting sağlar.

- 🔎 Arama: Tüm notlarının içinde tek tıkla arama yapabilirsin.

- 🔐 Şifreleme: Not dosyana parola koyabilirsin, müşteri bilgilerini korur.

- 📦 Tek dosya mantığı: Tüm notlar

.ctbdosyasında saklanır, yedeklemek kolaydır.

🛠️ CherryTree ile Not Örneği

Gördüğün gibi, her şeyi düzenli tutmak mümkün.

Ama dezavantajı şu: tek dosya mantığı bazen hantallaşabiliyor.

Yani yüzlerce MB'lık tek bir dosya ile uğraşmak zor olabilir.

🌳 Logseq: Modern ve Esnek Yaklaşım

Logseq ise "networked thinking" mantığı üzerine kurulu.

Yani notların birbirine bağlanıyor, sen de adeta bir "bilgi grafiği" oluşturuyorsun.

Markdown tabanlı çalışıyor ve her şey basit .md dosyalarında tutuluyor.

Bu sayede notların platform bağımsız oluyor, istediğin editörle açabiliyorsun.

⚙️ Logseq Özellikleri

- 📖 Markdown & Org-mode desteği: Hafif, taşınabilir, uzun ömürlü dosyalar.

- 🔗 Bağlantılı not sistemi: Bir bulguyu ilgili servise, CVE'ye ya da rapor bölümüne bağlayabilirsin.

- 🗂️ Grafik yaklaşımı: Klasör yok, ama notlar arası linkler var.

- 🛡️ Gizlilik: Veriler sende kalıyor, bulut zorunluluğu yok.

- 🎨 Kişiselleştirme: Tema, eklenti, kısayollar… tamamen özelleştirilebilir.

- 📅 Günlük notlar: Bugün ne yaptın? Açıyorsun ve otomatik bir sayfan var.

🛠️ Logseq ile Tutulmuş Not Örneği

Burada en güzel kısım şu: bir bulguyu birden fazla başlığa bağlayabilirsin. Yani bir SQL injection hem "Tarama" hem "Exploitation" kısmında görünür. Bu da ilişkisel düşünceyi kolaylaştırır.

🤝 Karşılaştırma: CherryTree vs Logseq

| Özellik | 🍒 CherryTree | 🌳 Logseq |

|---|---|---|

| Yapı | Ağaç (klasör benzeri) | Bağlantılı grafik |

| Dosya tipi | .ctb tek dosya | .md düz metin |

| Kullanım tipi | Klasik, sade | Esnek, modern |

| Öğrenme eğrisi | Düşük (hemen başlanır) | Orta (bağlantı mantığını kavramak lazım) |

| Güvenlik | Dosya şifreleme | Veriler lokalde |

5. İyi Not Tutma Pratikleri

- Kısa ve Öz Yaz: 10 satır yerine 2 satırla özet çıkarın. Notlarınızda yalnızca gerekli bilgiyi tutun; gereksiz ayrıntılar ileride kafa karıştırır.

- Komutları Kaydet: Çalıştırdığınız her nmap, gobuster, sqlmap vb. komutunu saklayın. Yanına tarih, hedef ve amaç ekleyin ki daha sonra aynı adımları kolayca tekrarlayabilin.

- Çıktıları Not Et: Terminal çıktısını

içine alın. Bu sayede çıktılar biçimlendirilmiş, kolay okunur ve kopyalanabilir halde kalır.

- Adım Adım İlerleyin: "Önce port taradım, sonra web app'i test ettim…" şeklinde kronolojik bir düzen kurun. Bu yöntem, rapor yazarken mantıksal akışı da kolaylaştırır.

- Renk Kodları Kullanın: Kritik bulguları kırmızı, bilgi amaçlı notları maviyle işaretleyin. Böylece raporunuzu veya notlarınızı hızlıca tararken öncelikli kısımlar hemen öne çıkar.

- Kaynak Linki Ekleyin: CVE kayıtları, Exploit-DB sayfaları veya ilgili blog yazılarını notlara bağlayın. Bu, bulgularınızı güçlendirir ve doğrulama için referans sağlar.

- Günlük Log Tutun: Her günün testlerini ayrı bir başlık altında saklayın. Bu, testin zaman çizelgesini netleştirir ve hangi aşamada ne yapıldığını şeffaf hale getirir.

- Tutarlılık Sağlayın: Her test için aynı not şablonunu kullanın. Bu, not tutmayı otomatikleştirir, düzeni artırır ve gerekli bilgiyi bulmayı kolaylaştırır.

- Görselleştirme Ekleyin: Notlarınıza ekran görüntüleri, çizimler veya diyagramlar koyun. Özellikle karmaşık ağ topolojileri veya saldırı zincirleri bu şekilde daha anlaşılır hale gelir.

- Gizlilik ve Güvenlik: Notlarınız hassas bilgiler içerir. Şifreleme kullanın, güvenli bir depoda saklayın. Test sonrası gereksiz bilgileri silmeyi veya arşivlemeyi unutmayın.

- Notları Güncelleyin: Bulduğunuz yeni bilgilerle notlarınızı sürekli güncel tutun. Eski ve yanlış bilgiler, ileride büyük sorunlara yol açabilir.

6. Kapanış

Etkili not tutma, bir pentester için sadece bir görev değil, bir yetkinlik ve uzun vadeli bir yatırımdır. Bu, sadece anlık hafıza boşluklarını doldurmakla kalmaz, aynı zamanda profesyonel gelişiminiz için sağlam bir temel oluşturur. Kendinize özgü bir sistem kurarak, her testten sonra daha iyi ve daha hızlı hale gelebilirsiniz. Unutmayın, en iyi sızma test uzmanları, sadece iyi saldıranlar değil, aynı zamanda iyi belgeleyenlerdir.

Bugün kendi not şablonunu oluştur ve testlerine başla. Güvenliğiniz ve verimliliğiniz için atacağınız en önemli adımlardan biri bu olacak.